J’ai lu « Influence et manipulations – des conflits armés modernes aux guerres économiques » de Christine Dugoin-Clement (VA Editions). L’auteur est docteur en science de gestion à l’IAE de Paris. J’ai fait une lecture transversale de ce livre qui est basé sur le doctorat de Christine Dugoin-Clement, et est donc assez technique.

Comme il est indiqué dans la page de présentation « Il s’agira, notamment, d’expliquer en quoi les valeurs de l’individu qui, touchant souvent à l’affect, sont partie intégrante de la personnalité, peuvent servir de leviers d’influence pour altérer le comportement de l’acteur. » En d’autres termes, il est expliqué qu’une opération d’influence touchera d’autant mieux la cible qu’elle impactera ses valeurs.

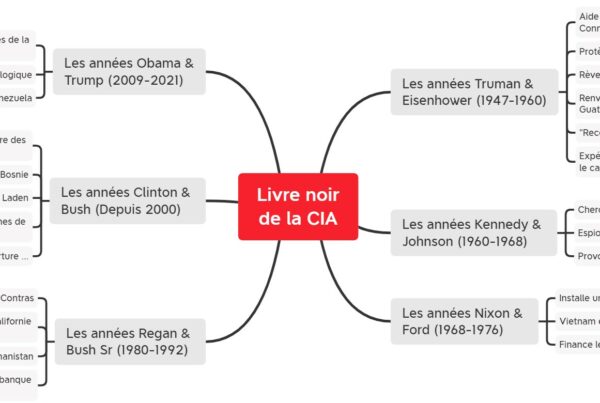

Voici le plan d' »Influence et manipulations » :

- La première partie synthétise les opérations observées en zone de guerre.

- La seconde partie explique le fonctionnement de ces opérations.

- La troisième partie présente les risques comportementaux auxquels ces opérations exposent les individus et les organisations qui en sont la cible.

- La dernière partie ébauche des moyens de prévention et des mesures correctives.

Opérations observées en zone de guerre

La première partie synthétise les opérations observées en zone de guerre. Il s’agit en l’occurrence de l’Ukraine, qui est présenté comme un « laboratoire à ciel ouvert où sera testé un large éventail d’attaques cyber ». Et les opérations sont des opérations d’influence et de déstabilisation des forces armées. Un exemple ? « Parfois, l’identité de soldats tombés au combat a été usurpée pour diffuser des informations en leur nom alors que leur entourage ignorait encore leur mort ». Les opérations d’influence ne datent pas d’hier. L’auteure cite les Philippiques de Démosthène qui a dépeint le père d’Alexandre le Grand comme barbare et un ivrogne… On a réalisé récemment que cette image était pure manipulation de l’orateur grec.

Fonctionnement de ces opérations d’influence et manipulations

La seconde partie explique le fonctionnement de ces opérations. C’est-à-dire l’utilisation des médias sociaux et du cyber en général.

Une partie très intéressante s’intitule « De la protection de la culture d’entreprise à la faille de sécurité dans la stratégie ». L’auteur explique que généralement, on voit très positivement des collaborateurs (ou des soldats) qui ont intégré profondément les valeurs de l’entreprise (ou de l’armée). Mais, elle ajoute que si on arrive à créer du lien avec la cible, en faisant mine d’adhérer à ces valeurs, on peut d’autant plus facilement la déstabiliser : « Si l’on suppose que la transmission de valeurs fortes participe au développement de la confiance pour contrôler le comportement des agents et sécuriser le déploiement de sa stratégie [le travail de l’auteur] montre que les valeurs ancrées pourraient au contraire, présenter un risque pour l’organisation. Tel serait le cas s’ils devaient être exposés à des informations qui opposent les valeurs de leurs pairs à celles de leur institution ou s’ils étaient confrontés à un comportement de leur organisation qui s’écarterait de ces mêmes valeurs ». Et ces valeurs seraient d’autant plus faciles à cibler pour l’opposant, « qu’elles sont de notoriété publique ». Je me permets une métaphore avec le monde animal et notamment les animaux à exosquelette. La carapace (les valeurs) protège. Mais si elle est percée (si les valeurs sont atteintes) la cible ne peut pas opposer de résistance.

L’auteure esquisse deux explications

La première : « Les militaires paraissent particulièrement exposés à la dissonance cognitive, et donc à une attaque cognitive utilisant leurs propres standards pour susciter l’inconfort motivationnel afin de modifier leur comportement. Cette attaque psychologique sera probablement très efficace si elle parvient à altérer la confiance qui est une des conditions nécessaires au bon déroulement des opérations militaires ».

L’auteur analyse ensuite la théorie heuristique de la prise de décision de Kahneman et Tversky, connue sous le nom de système I (capacités innées, génère des intuitions) système II (nécessite attention et effort). Les opérations d’influence « peuvent avoir pour but de modifier le système I en renforçant des valeurs [ce qui] modifiera les actions déclenchées par le système II ».

La troisième partie d' »Influence et manipulations » présente les risques comportementaux auxquels ces opérations exposent les individus et les organisations qui en sont la cible. Et la dernière partie ébauche des moyens de prévention et des mesures correctives.

Autres références sur l’influence et manipulations

Lire mes 100 autres notes de lecture. Et notamment les notes de lectures suivantes sur l’influence et manipulations :

- A lire : Les maîtres de la manipulation, de David Colon. Billet 1 sur 4

- A lire : Guerres d’influence, de Frédéric Charillon.

- A lire : La désinformation, d’Emmanuel Ostian.

- A lire : Petit traité de manipulation à l’usage des honnêtes gens, de Joule et Beauvois.

- A lire : Une vie d’influence, de Bernard Esambert.

- A lire: Le décodeur de la manipulation – comprendre les ficelles de la manipulation, d’Yves-Alexandre Thalmann.

- Voir mon ouvrage « Maîtrisez internet … avant qu’internet ne vous maîtrise ».

- Compte rendu de la conférence du Club IES sur les réseaux d’influence.

Jérôme Bondu